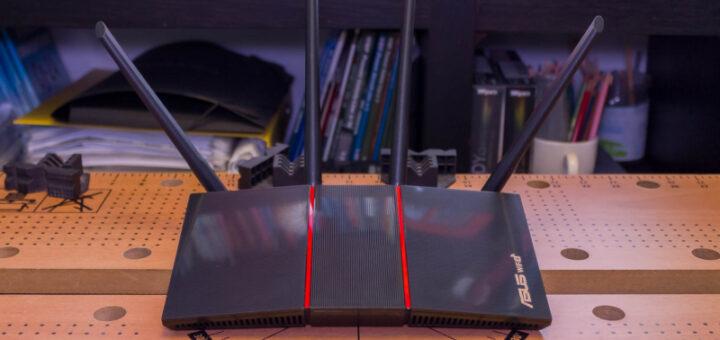

Роутеры Asus RT-AX55, RT-AX56U_V2 и RT-AC86U: уязвимость 9.8 баллов из 10

Сразу 3 критические уязвимости, связанные с удаленным выполнением кода, угрожают популярным роутерам:

- ASUS RT-AX55

- ASUS RT-AX56U_V2

- ASUS RT-AC86U

Все уязвимости получили 9,8 балла из 10 по шкале CVSS и могут использоваться удаленно, без аутентификации.

Все три Wi-Fi роутера — популярные модели, которые часто выбирают геймеры и юзеры с высокими требованиями к производительности.

Все баги относятся к проблемам форматирующей строки (format string) и могут привести к удаленному выполнению кода, перебоям в работе, а также злоумышленники могут получить возможность выполнять произвольные операции на уязвимых маршрутизаторах.

Как правило уязвимости такого рода эксплуатируют при помощи специально подготовленных входных данных, отправляемых на устройство. В случае с роутерами Asus, атаки будут нацелены на определенные функции административного API устройств.

Тайваньский CERT сообщает, что уязвимостям были присвоены следующие идентификаторы:

- CVE-2023-39238: отсутствие надлежащей верификации input’а форматирующей строки в связанном с iperf модуле API ser_iperf3_svr.cgi;

- CVE-2023-39239: отсутствие надлежащей верификации input’а форматирующей строки в API общих настроек;

- CVE-2023-39240: отсутствие надлежащей верификации input’а форматирующей строки в связанном с iperf модуле API ser_iperf3_cli.cgi.

Все перечисленные проблемы затрагивают ASUS RT-AX55, RT-AX56U_V2 и RT-AC86U с версиями прошивок 3.0.0.4.386_50460, 3.0.0.4.386_50460 и 3.0.0.4_386_51529.

Исправленные прошивки

Разработчики Asus уже выпустили патчи для этих уязвимостей: для RT-AX55 в начале августа 2023 года, для AX56U_V2 в мае 2023 года, для RT-AC86U в июле 2023 года. Поэтому владельцам устройств рекомендуется как можно скорее установить следующие прошивки (если они еще этого не делали):

- RT-AX55: 0.0.4.386_51948 и новее;

- RT-AX56U_V2: 0.0.4.386_51948 и новее;

- RT-AC86U: 3.0.0.4.386_51915 и новее.