Майнинг криптовалюты через бесплатный WiFi

Скрытно привязать машины ничего не подозревающих пользователей к майнингу криптовалюты — мечта многих владельцев майнеров, и некоторые из них отказываются от этических соображений и работают над тем, чтобы воплотить эту мечту в жизнь.

Взлом компьютеров и веб-сайтов и установка на них программного обеспечения для майнинга или сценариев криптоджекинга — 2 наиболее часто используемых подхода.

Другой метод, обнаруженный в прошлом месяце в Starbucks в Буэнос-Айресе, заключается во внедрении кода майнинга в страницы, обслуживаемые пользователями бесплатных общедоступных сетей Wi-Fi.

Этот конкретный инцидент побудил разработчика программного обеспечения из Барселоны исследовать, как такую атаку можно автоматизировать.

CoffeeMiner

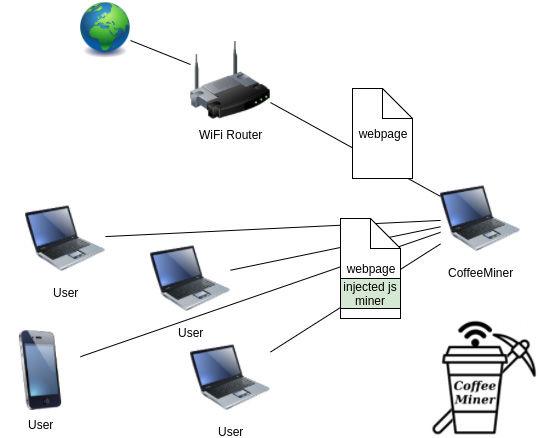

Первый шаг атаки состоит в том, что злоумышленник помещает машину злоумышленника между устройствами пользователей и маршрутизатором Wi-Fi, что позволяет ему эффективно перехватывать, передавать и изменять веб-трафик, проходящий между ними.

coffee miner

Эта позиция достигается путем выполнения атаки с подменой ARP: злоумышленник отправляет поддельные сообщения протокола разрешения адресов (ARP) в локальную сеть, чтобы его MAC-адрес был связан с IP-адресом шлюза по умолчанию (роутера). Как только это будет выполнено, любой трафик, предназначенный для этого IP-адреса, будет вместо этого отправляться злоумышленнику.

Ранее хакер установил на своей машине HTTP-сервер, чтобы он мог передавать жертвам скрипт криптомайнера.

Используя mitmproxy, он может анализировать трафик, проходящий через машину, и изменять его, вставляя всего одну строку кода в запрошенные HTML-страницы. Внедренный код «вызывает» криптомайнер Javascript с сервера.

Целью разработчика было создать сценарий, который выполняет полностью автономную атаку на сеть Wi-Fi, но он не стал этого делать: злоумышленнику придется вручную подготовить текстовый файл с IP-адресами всех жертв перед развертыванием.

Сценарий делает все остальное: получает IP-адреса маршрутизатора и жертв, настраивает IP-переадресацию и таблицы IP-адресов, выполняет ARPspoof для всех жертв, запускает HTTP-сервер для обслуживания криптомайнера, запускает mitmproxy и внедряет нужный скрипт в веб-трафик. Производительность такого способа врятли сравнима с работой майнинг ферма Nvidia p104-100, но достоинством будет низкая стоимость подхода. Да и «узким горлышком» является скорость wifi соединения.

Разработчик успешно протестировал атаку в реальных сценариях, и она работает. Тем не менее, он советует не использовать свой проверочный код для реальных атак — он обязательно отметил, что создал его для чисто академических целей.

«В следующей версии возможной функцией может быть добавление автономного сканирования Nmap для добавления обнаруженных IP-адресов в список жертв CoffeeMiner. Еще одна дополнительная функция, это может быть добавление sslstrip, чтобы гарантировать, что внедрение будет также на веб-сайтах, которые пользователь может запрашивать через HTTPS»